С выходом Apple HomeKit у меня появилось несколько проектов на Arduino, долгое время я использовал Arduino IDE под macOS, но как по мне, это не очень удобная и юзабельная среда, как минимум отладка в ней сделана через одно заднее место, про рефакторинг я вообще скромно умолчу. Как известно, скетчи пишутся на С++, по этому встал вопрос, можно ли использовать Xcode, в котором так же можно вести разработку на C++, или проще говоря прикрутить Xcode к Arduino.

Испытал несколько вариантов, и остановился на embedXcode, вполне годном плагине для Xcode.

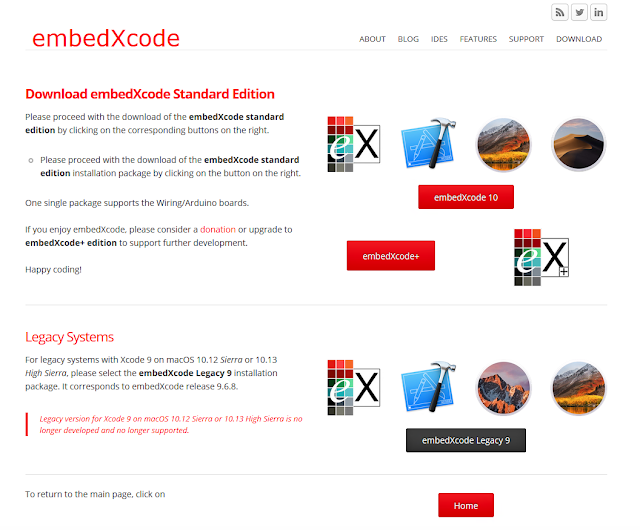

В данный момент поддерживается 9я и 10я версия Xcode. На сайте данного плагина присутствует два варианта: бесплатный - embedXcode, и расширенная версия - embedXcode+, которую можно получить задонатив 25-100$.

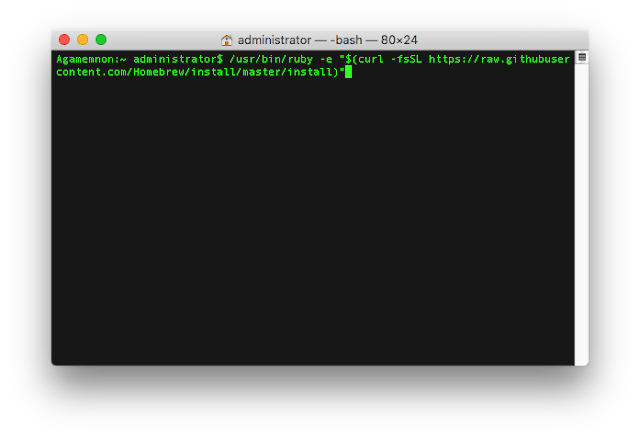

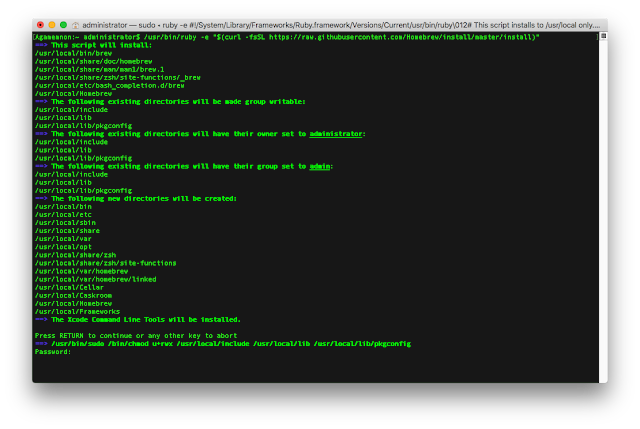

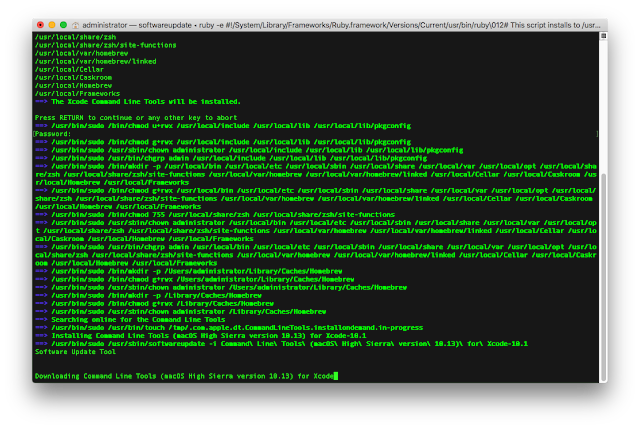

Качаем обычную версию установщика pgk, инсталлим

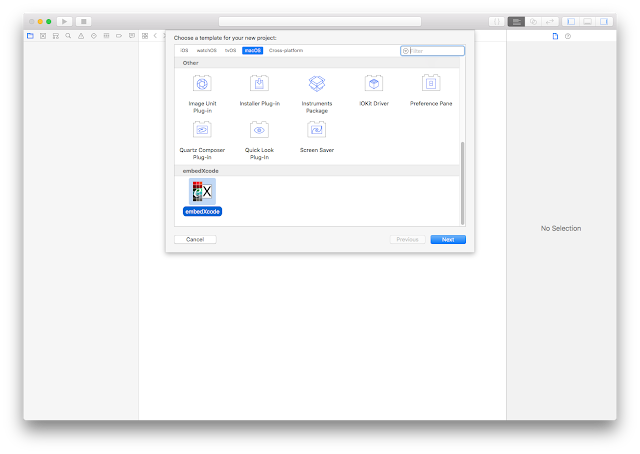

После этого при запуске Xcode и создании проекта, во вкладке "macOS" должен появиться шаблон проекта embedXcode.

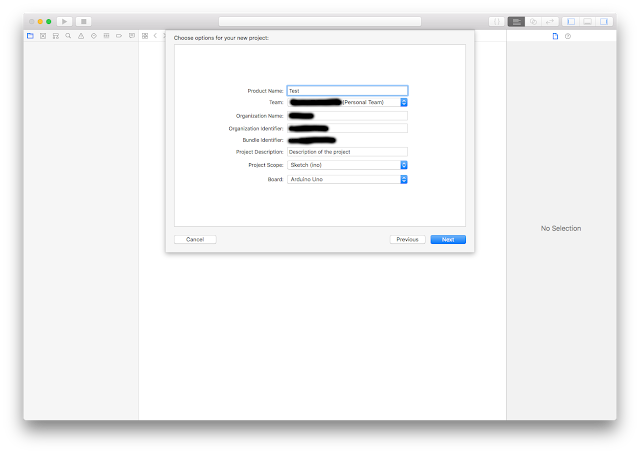

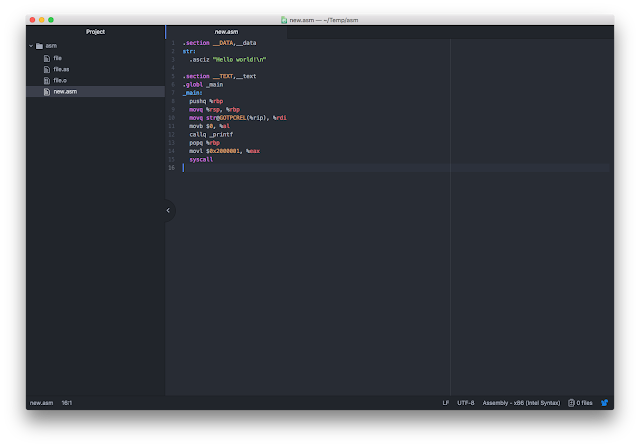

Если нам нужен обычный скетч, то на следующей форме проекта выбираем:

Project Scope: Sketch (ino).

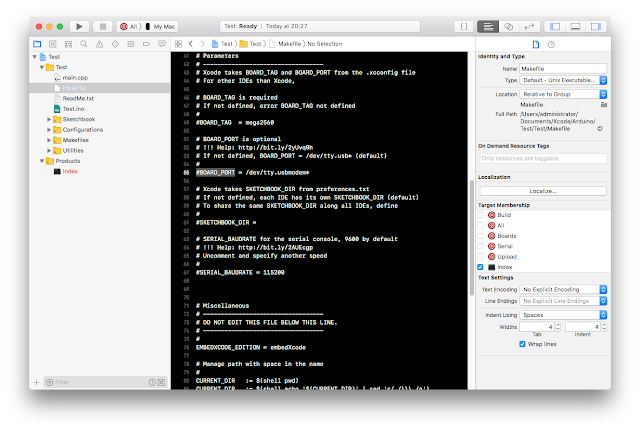

В поле Board выбираем свою плату к примеру - "Arduino Uno"

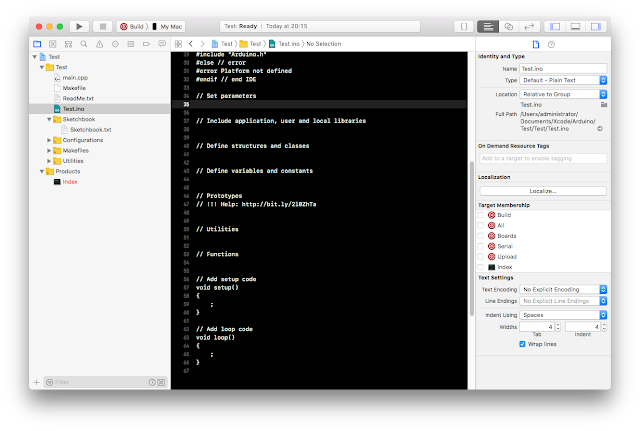

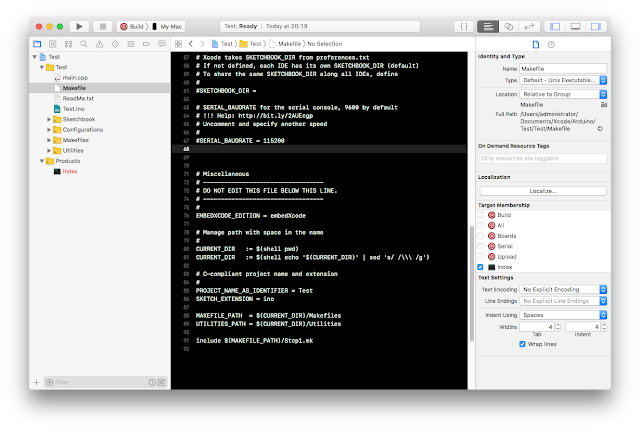

В созданном проекте у нас должен появиться скетч *.ino с содержанием функций setup() и loop(), а так же подключенными библиотеками.

Все параметры платы, как то: скорость, порт и т.д. можно настроить в файле "Makefile".

Для теста загрузки можно взять один из предыдущих примеров в моей статье "Программирование Arduino. Моргание светодиодом."

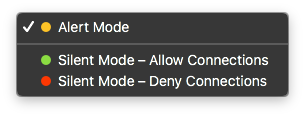

После создания скетча, его можно скомпилировать - Build, выгрузить - Upload, или выполнить все операции автоматически "All".

А после успешной загрузки светодиод на плате должен заморгать. Итого, так вот способом можно вести разработку скетчей прямо в Xcode.

Всем удачи и с наступающим НГ!